Entre más compleja sea tu contraseña, más difícil será que otros la adivinen y así evitaras el robo de tus datos personales. Siempre que vayas a elegir una contraseña, combina mayúsculas, minúsculas, símbolos y números. Lo más recomendable es no utilizar la misma contraseña en todas tus cuentas, ni incluir fechas de nacimiento, aniversarios o números de teléfono. Teniendo en cuenta lo fácil que es para un atacante romper una contraseña, es fundamental tomar una serie de medidas de seguridad adicionales de modo a reducir el riesgo de que un atacante logre obtener acceso a nuestras cuentas.

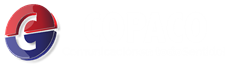

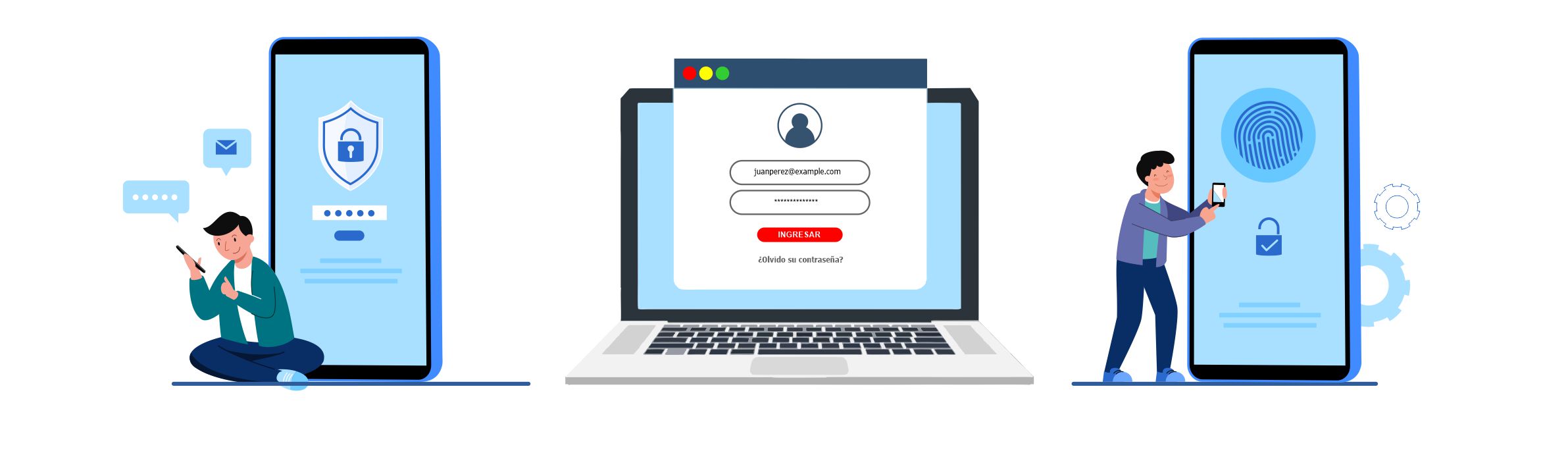

Las medidas son las siguientes: La autenticación de doble factor trata de una medida de seguridad adicional que complementa la autenticación tradicional en los servicios. En otras palabras, además de requerir un nombre de usuario y contraseña, solicita el ingreso de un segundo factor de autenticación, como, por ejemplo, un código de seguridad. Generalmente, este código se genera en un dispositivo del usuario como un teléfono celular o token. Luego, la persona debe ingresarlo para poder validarse en el sistema.

Un sistema de doble autenticación es aquel que utiliza dos de los tres factores de autenticación que existen para validar al usuario. Estos factores pueden ser:

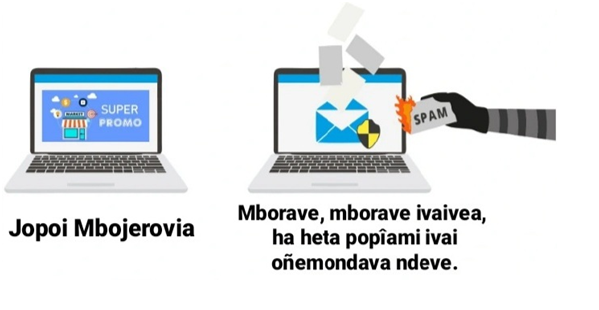

Podrían ser por promoción de productos y servicios a través de publicidad no solicitada. En otros casos, sus fines son maliciosos: obtener información confidencial, engañar al usuario para que ingrese a un enlace, fraude, entre otros..

Constituye además uno de los principales medios de propagación de una importante cantidad de códigos maliciosos: virus, troyanos, gusanos y otros tipos de malware.

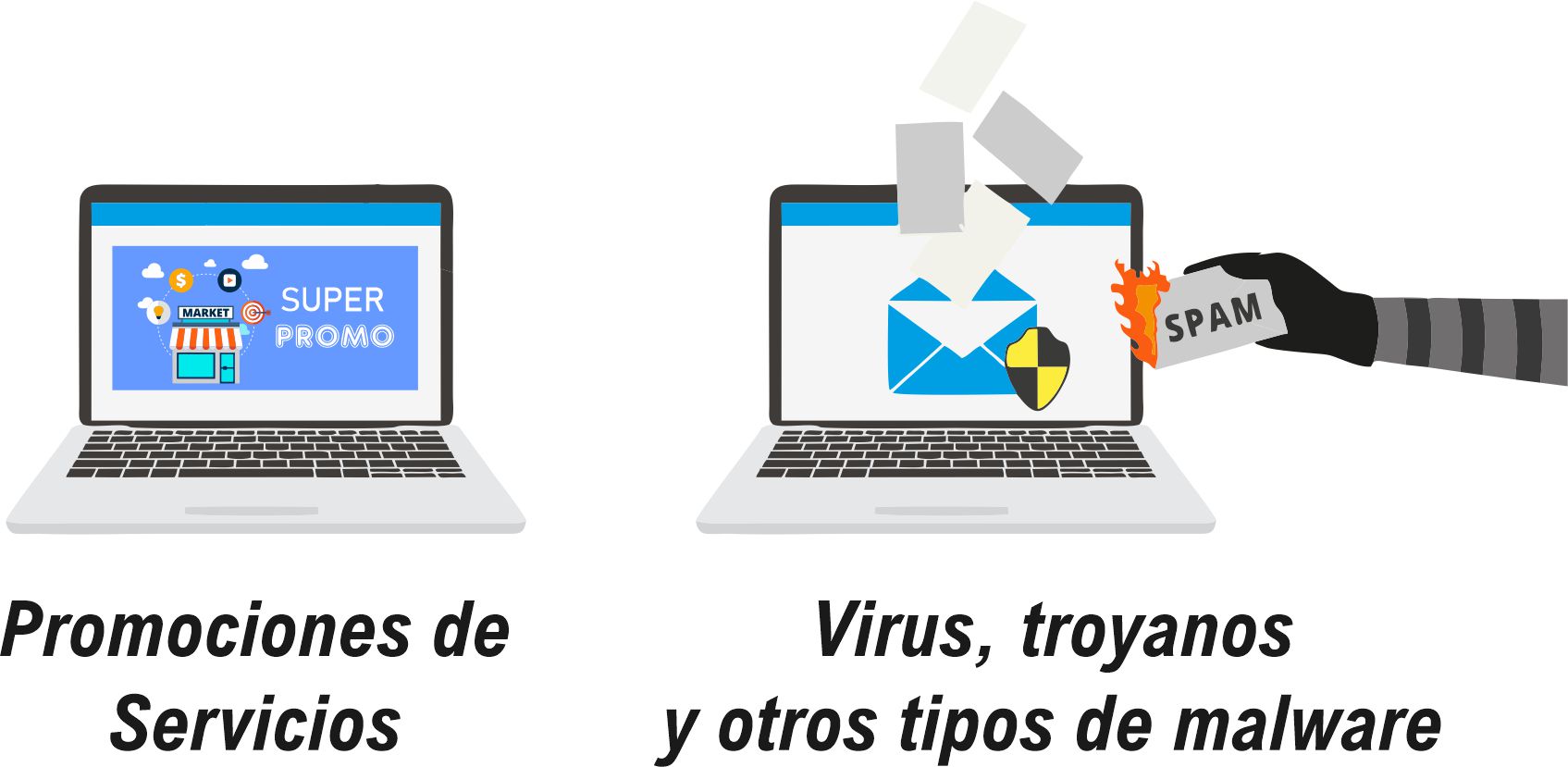

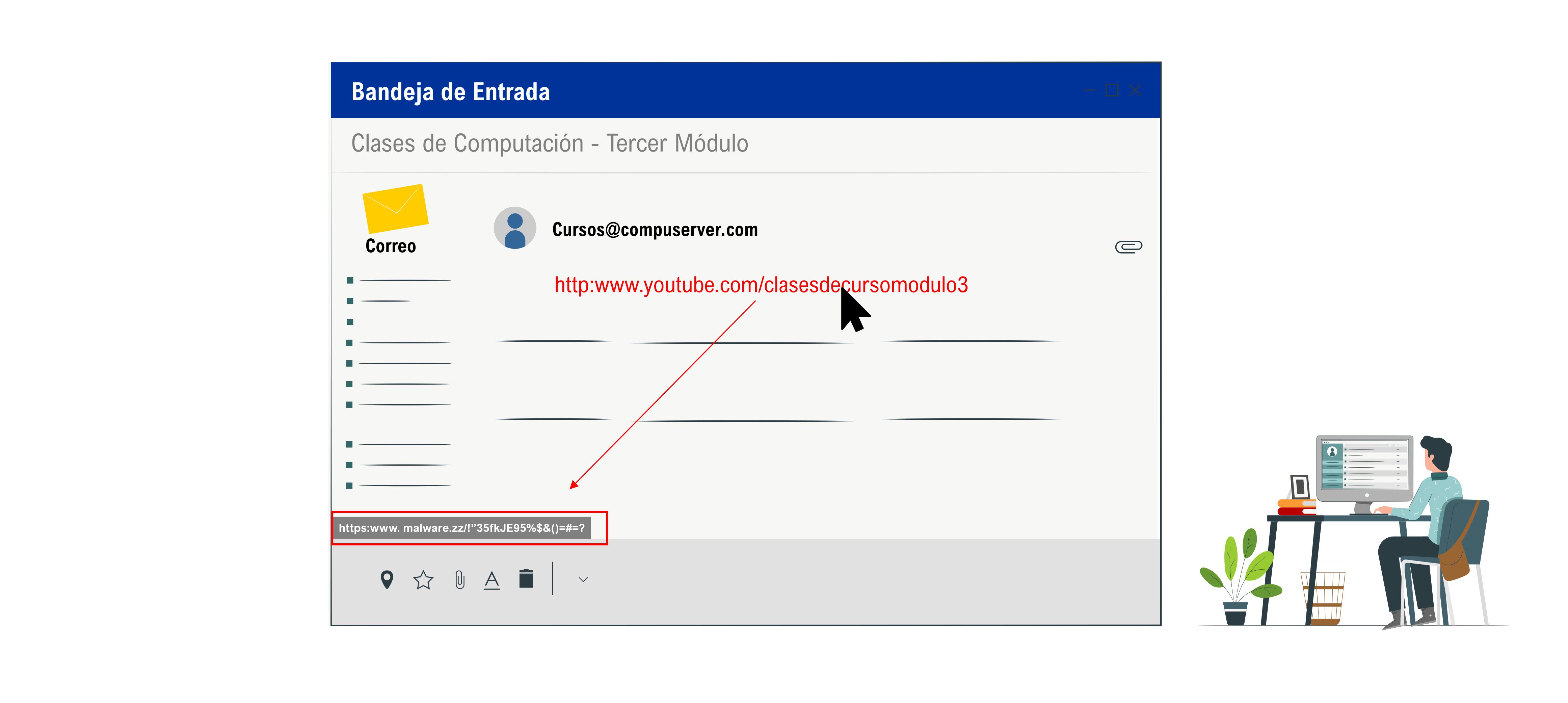

Podemos convertirnos en receptores de spam así como también en generadores de spam, es decir, nuestras cuentas de correo pueden ser utilizadas para enviar spam a otros. Esto normalmente causa enormes problemas como: lentitud en el servicio de correo, los correos enviados no llegan a destino, intermitencia en otros servicios, entre otros. Cuando recibimos un correo no deseado, uno de los principales riesgos son los enlaces falsos. Muchas veces, mediante estos enlaces, buscan engañarnos de modo a que ingresemos al enlace, creyendo que nos redirigirá a un cierto sitio, sin embargo, nos redirige a otro, por lo general, falso y/o malicioso.

Para saber cuál es el enlace real al que apunta dicho texto, es necesario posicionar el puntero del mouse sobre el texto del enlace, sin hacer clic sobre él, y observar la esquina inferior izquierda de la pantalla. Allí veremos el enlace real al que apunta el texto del enlace y sabremos a donde nos llevará, una vez que hagamos clic. Si vemos que el enlace real se ve sospechoso y/o corresponde a un dominio que no conocemos o no estamos seguros si queremos acceder, es mejor no hacer clic.

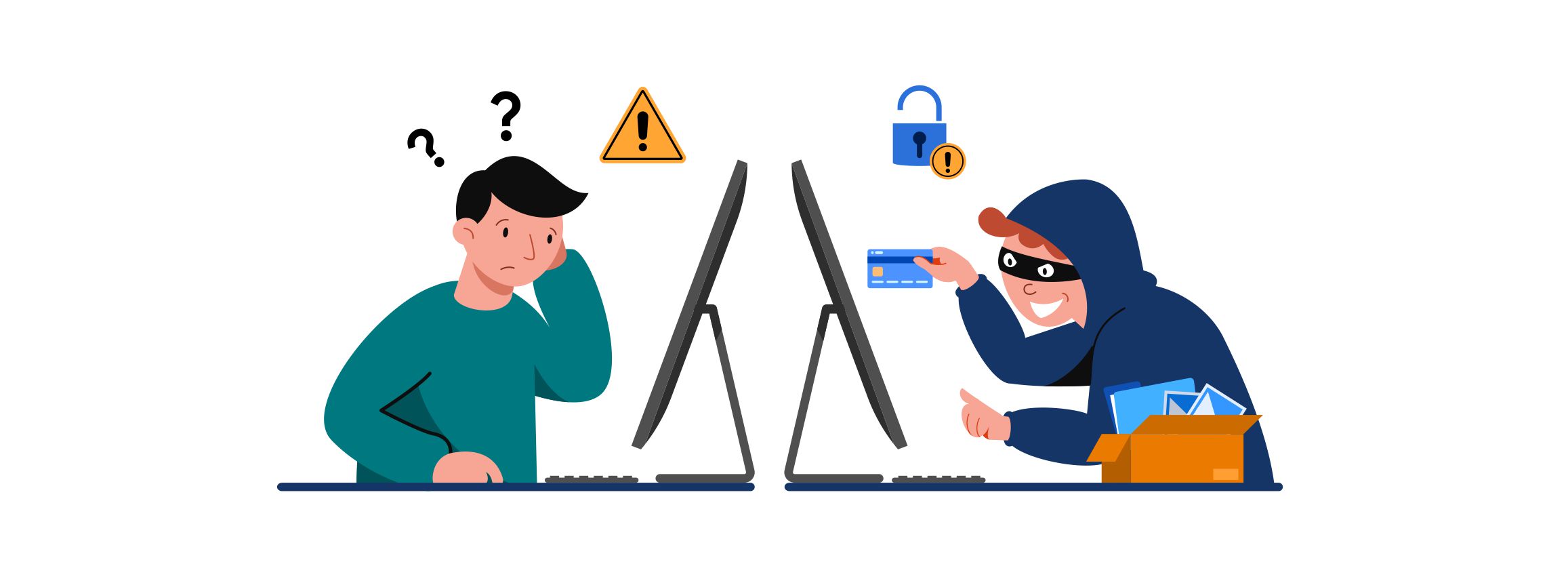

Y no solamente por medio de correos electrónicos, también se dan en redes sociales. Es una modalidad delictiva encuadrada en la figura de estafa o engaño realizado a través de Internet, y constituye otra de las amenazas de seguridad más propagadas a través del correo electrónico. A través de este engaño el atacante busca que la víctima le proporcione información útil o confidencial, como por ejemplo contraseñas, PIN de la tarjeta de crédito, u otro tipo de información que le puede servir a una persona malintencionada para realizar otro tipo de ataques con dicha información.

Se trata de un engaño, de un mensaje falso: cuando la víctima responde a este correo enviando su usuario, contraseña y fecha de nacimiento, tal como se le solicita, esta información la recibirá el ciberdelincuente, quien con esto podrá acceder a la cuenta del usuario. También podría vender dicha información a otra persona que estuviera interesada en acceder a una cuenta de la víctima o realizar otros tipos de ataques relacionados. Algunas de las recomendaciones y buenas prácticas en el uso del correo electrónico para evitar ser víctimas y/o generadores de spam son las siguientes:

1. No confiar en correos spam con archivos adjuntos Casi todos los navegadores modernos ofrecen un mecanismo de protección contra Malware y Phishing integrado al propio navegador. Esta protección funciona mediante la comprobación de las listas de Phishing y Malware reportados. Estas listas se descargan automáticamente y se actualizan cada 30 minutos aproximadamente. Cuando el navegador detecta que estamos intentando ingresar a un sitio web que está listado como sitio malicioso o sospechoso, se desplegará un mensaje de advertencia antes de que ingresemos, indicándonos que se trata de un sitio falso o malicioso. Cuando aparezca esta advertencia debemos tener un cuidado especial y evitar ingresar al sitio, ya que existe una alta probabilidad de que el mismo sea malicioso. Hay que tener en cuenta que el sistema de reporte de sitios maliciosos es, principalmente, mediante reportes de personas: una persona, cuando descubre un sitio falso o infectado, lo reporta al sistema, luego un profesional lo verifica y si, efectivamente, se trata de un sitio falso y/o malicioso, lo incluye en la lista "negra". Este proceso obviamente lleva un cierto tiempo, por lo general de algunas horas. Durante ese tiempo, cualquier persona que ingrese al sitio malicioso no verá ninguna advertencia. Es decir, el hecho de no ver una advertencia no es garantía de que el sitio es legítimo o no está infectado. Sin embargo, si vemos la advertencia, está comprobado que el sitio es peligroso. El ransomware se trata de un secuestro virtual de la información de la víctima. El malware al ejecutarse cifra todos los archivos del equipo (y a veces incluso de otras máquinas de la red) con una clave que solamente conoce el atacante, quien nos exige dinero a cambio de proporcionarnos la clave y devolvernos el acceso a nuestros archivos. Existen miles de familias y variantes de ransomware: Cryptolocker, Teslacrypt, Wallet, WannaCry, Cerber, y muchos otros más. Si bien, es un programa malicioso que se ejecuta en un equipo, el daño real no es al equipo, sino a la información. Incluso, seríamos capaces de eliminar el malware (ya sea de forma manual, con un antivirus o incluso formateando el equipo), sin embargo, los archivos seguirían cifrados. La mejor defensa ante ransomware es contar con una estrategia de resguardo y copias de seguridad de la información. Tenemos que tener en cuenta que no es suficiente con tener una copia de seguridad, sino tenerla en un equipo o sistema separado del sistema original (preferentemente, al menos una copia, offline). Ejapóke terañemi iñapañuãiva ijehaípe, upéicha hasyvéta ambuépe oha’ã ijeikuaa ha ndojeipe’akuaamo’ãi ndehegui nde reko rehegua marandu . Reiporavóta jave terañemi, katuete embojopyru tai guasu, tai michĩ, taianga ha papapýva. Anítei reiporu peteĩ terañemi añónte ne cuentakuéra rerekóvape, ko’ýte ani reiporu ne aramboty, arange remomorãva térã ne pumbyry papapy. Jaikuaaháicha ndahasyiete umi mba’evai apoha omonda hag̃ua terañemi, oñembohapeporãva’erã ijyképe umi mba’e ikatúva omo’ã nde rekóregua marandu upéicha oñemoapañuaive umi mondahágui oike hag̃ua ñane cuentape.

Ko’ã mba’e ejapova’erã: Apohára añete mokoîha jajapo, ha’e hina umi tekoguapy. Ñande mbopy’aguapyveva omboajuva tekoguapy peteîha ñandeve enterovea serviciope. Ombueva ñe’ême, avei ojerureta ndeve nde rera ha nde terañemi, upei ojururévaerã mokoîha apohara , techapyrã peteî tekoguapy. Akói jepi, ko tai oñemoña ratepohá nde mba’e puruhára ikatu ha’e nde teléfonope pumbyrype o token. Upei petekove oikuaavaerã pe aratepoha ikatuhaguã eñemohenda.

Pe ñemohenda mokoîha jajapoha ha’e hina upe jepuruha mokoî ha mbohapyha jepuruva vaerã apohára oîvaremaha ikatuhaguaîcha eipuru nde puruhára.

Umia ikatu ha’e jopói productoreheguá terã umi ndembojerovia haguã rehegua propaganda nde nderejerureivaekué. Ambueva ha’e aña rembiapo: Oguereko haguã ndehegui mba’ekuaarã ñemi, ndembotavy haguã puruhárape oikohaguã peteî joajuhape, pokarêpe, mbytere ambuéva.

Umi apýi ha’e hina ñemondó ra’ ã rejegua ha omondova ndeve hetaichaga ñemondó vai mborave, popîami, yso, mbyteré ambuéva. Og̃uahẽvo ñandéve marandu jaipota’ỹva, mba’e ñanemyangekoivéva ha’e umi mbojoajuha gua’u.

Heta jave, ko’ã joajuha rupive, ñanembotavyse jaike hag̃ua ko joajuhápe, ñaimo’ãgui ñandeguerahataha ambue tendápe, ha katu, ñandegueraha ambue hendaitépe, katuetenunga, ijapu ha/térã oporombotavyse.

Jaikuaa hag̃ua mávapa joajuha añeteguáva ñamoĩva’erã mouse rechaukaha upe haipy ári, tekotevẽ ñamoĩ mouse rechaukaha upe haipýre joajuha ári, jajapo’ỹre clic, ha jajesareko ñane pantalla rembe’y iguypeguáre. Upépe jahecháta joajuha añetegua ohechaukáva haipy joajuha ha jaikuaáta moõitépa ñande gueraháta jajaporire clic. Jahecháramo upe joajuha añetegua ojoguanungáva añetegua’ỹvape ha/térã ha’eha tenda ojeikuaa’ỹva térã ndajaikuaaporãi jaikesépa, upéicharamo iporãvénte ani jajapo clic. Ha katu ndaha’éi maranduveve rupive añonte, katu oiko redes sociales-pe avei. Kóva ningo tembiapovai ojekupytýva tapicha ñembotavy térã ñemonda rehe ojejapóva internet rupive ha upévarekóva ha’ehína upe mba’eapovai ojepysovéva maranduveve rupive. Ko ñembotavy rupive tapicha hekovaíva oheka ambue tapicha puruhárava tome’ẽ ichupe marandu tekotevẽ ha iñongatupýva, taha’e terañemi, tarjeta de crédito PIN, térã ambue marandu tapicha hekovaíva oiporukuaátava ojapo hag̃ua imba’evai ko marandu ñepytyvõme.

Kóva ha’e puruhára ñembotavy, oúva marandu hi’añete’ỹvagui: puruhára ombohovaikúevo ko maranduveve ombohasávo héra, herañemi ha heñoihagueára, ojejureháicha ichupe, ko marandu og̃uahẽta ciberdelincuente pópe, ha upéicha ikatúta oike ne maranduvevépe. Ikatu avei ohepyme’ẽ ko marandu ambue tapicha oikotevẽva térã oiporusévape mba’evai´aporã. Reiporuporã hag̃ua ne maranduveve ha ani nembotavy ha upekuévo avei emosarambive ambuépe, upeva’erã iporã reikuaa ko’ã mba’e:

a. Ani eguerovia umi spam oguerekóva marandu joapy. Opavave nunga umi kundaha ko’ag̃agua oikuave’ẽ tembiporu ohapejokóva Malware ha Phishing,

ouvavoi kundaha rehe. Ko ñemo’ãmby oku’e oñemboaje rire Phishing ha Malware rysýi jekuaauka rire.

Ko’ã tysýi oñemboguejy ijeheguireínte ha oñembopyahu 30 aravo’i ohasa rire.

Pe kundaha ohechakuaáramo jaikeseha peteĩ web rendápe oĩva tenda mba’evaiaposéva térã jerovia’ỹva, oñemyasãita marandu jesarekorã ojeike mboyve,

omomarandúvo ha’eha tenda hi’añete’ỹva térã imba’evaiaposéva. Ko jesarekorã osẽ jave oñeñatendeva’erã ha ndojeikeiriva’erã upe tendápe, ojehechakuaágui upe tenda katuete imba’evaiaposeha. Ojeikuaava’erã upe tenda imba’evaiaposéva jeikuaauka, katuete ou tapichakuéra momarandúgui: peteĩ tapicha, ohechakuaávo tenda hi’añete’ỹva térã oñembyaíva, oikuaauka sistema-pe, uperire peteĩ tapicha katupyry ohesa’ỹijo ha, ohechakuaávo upeichaha, omoinge ichupe tysýi “hũme”. Ko tembiapo ogueraha hi’aravo, katueteñandegueraha aravojajapo hag̃ua. Umi aravo aja, oimerãe tapicha oikéva upe tenda hi’añete’ỹvape ndohechakuaái jesarekorã. Hakatu, jepémo ndojehechái jesarekorã upéva nde’iséi upe tenda ipotĩha. Katu, jahecháramo jesarekorã, upépe katuete ojehecha avei upe tenda naiporãiha. Ransomware he’ise oñemonda térã ojejoko jave marandu peteĩ tapicha rehegua.

Malware oñemomba’apóvo ojokopaite opavave marandu ñande equipo-pegua

(ha upéicha oiko avei ambue equipo rehe oñemba’apórõ oñondive red rupive) ñe’ẽkañymbymondaha añónte oikuaáva,

mondaha ojerure tojehepyme’ẽ ichupe ome’ẽ hag̃ua ñe’ẽkañymby jaikekuaa jey hag̃uañande archivo-kuérape. Oĩ hetaitereichagua ransomware: Cryptolocker, Teslacrypt, Wallet, WannaCry, Cerber, ha hetaitereive. Jepémo, ha’eramojepe peteĩ programaoporombotavyséva oĩkuaáva ñande equipo-pe, añetehápe ndaha’éi equipo upe oñembyaíva, hákatu upe marandu oĩva ipype ikatu oñongatu ñandehegui. Ikatu avei ñambogue malwareñandete (taha’e manual,antivirustérã equipooñemoñepyrũ pyahuete jey rupi), hákatu,upeichavérõ jepe marandukuera ñeñongatupy oĩta guereri ojehecha’ỹ hag̃uáicha. Oñeñemo’ã porãséramo ransomware-gui ojejapova’erã copia de seguridad opaite mba’e jaguerekóvagui. Iporã jaikuaa jajaporamo jepe copia de seguridad nañanemo’ãmbái, iporã ijyképe oñeñongatúramo ambue equipo térã sistemandaha’éiva oñeñongatuhapevoirehegua (iporãva’erã, sa’ivérõpeteĩ oñeñongatu jo’a, offline rupive). RECOMENDACIONES

RECOMENDACIONES

Elige contraseñas seguras.

a) Utilice contraseñas robustas.

b) No utilice la misma contraseña para todo para todas las plataformas.

c) Cambie sus contraseñas con regularidad.

d) Utilice la mayor variedad de caracteres para su contraseña.

e) No compartir la contraseña por correo o sms.

f) Nunca introducir una contraseña en un sitio o programa del cual no tengamos la certeza absoluta de que es legítimo

g) No escribir las contraseñas en ordenadores de los que se desconozca su nivel de seguridad y puedan estar monitorizados, o en ordenadores de uso público (bibliotecas, cibercafés, telecentros, etc.).

h) Cambiar las contraseñas por defecto proporcionadas por desarrolladores/fabricantes e incluso por los administradores de sistemas.

i) No utilizar herramientas online para crear contraseñas ni para encriptarlas/codificarlas. Muchas de estas herramientas almacenan estas contraseñas de modo a ampliar su base de datos de contraseñas conocidas.

Autenticación en 2 pasos.

• Algo que el usuario sabe (conocimiento), como una contraseña.

• Algo que el usuario sabe (conocimiento), como una contraseña.

• Algo que el usuario tiene (posesión), como un teléfono o token que le permite recibir un código de seguridad.

• Algo que el usuario es (inherencia), o sea, una característica intrínseca del ser humano como huellas dactilares, iris, etc.

Tener cuidado con los correos no deseados o Spam.

Enlaces Falsos de correos no deseados.

Cuidado con el Phishing.

Recomendaciones para el uso del Correo Electrónico.

2. Evitar publicar las direcciones de correo en sitios web de dudosa reputación como sitios pornográficos, foros, chats, entre otros.

3. Proteger la dirección de correo utilizando una cuenta alternativa durante algún proceso de registro en sitios web y similares.

4. No responder jamás el correo spam. Es preferible ignorarlos y/o borrarlos, ya que si se responde se confirma que la dirección de correo se encuentra activa.

5. Cuando recibimos un correo fraudulento, es importante reportarlo como spam. La mayoría de los servicios de correo incluyen la opción de “Marcar como Spam”, “Correo no deseado” o similar.

6. Evitar el reenvío de mensajes en cadena, ya que suelen ser utilizados por spammers para recolectar direcciones de correo activas.

7. Cuando deseamos enviar un mensaje a múltiples contactos, es recomendable hacerlo siempre Con Copia Oculta (CCO) para que quien lo recibe lea solo la dirección del emisor. Esto evita que los filtros anti-spam nos incluyan en listas negras.

8. Seguir buenas prácticas para las contraseñas, utilizando claves robustas, cambiándolas con periodicidad, activando la autenticación de doble factor siempre que sea posible, etc.

Protección contra sitios maliciosos.

El secuestro de datos.

Ejapova’erã

Ejapova’erã

Eiporavo terañemi nemo’ãtava.

a) Eipuru terañemi hasýva.

b) Ani eipuru peteĩ terañemi opaite hendápe.

c) Embopyahu py’ỹiva’erã nde rerañemi .

d) Eipuru heta tai ha papapy nde rerañemíme.

e) Ani reguehahauka maranduveve térã sms rupive nde rerañemi.

f) Araka’evéke ani emoinge nde celularpe nde rerañemi ndereikuaáiramo tenda añetévaha.

g) Ani ehaíti nde rerañemi umi tembiporu pyahu ijeiporupy ikatúva ojerapykueho, térã umi ordenador oĩva oikehápe heta tapicha. (arandukaraity, cibercafés, telecentros, ha oĩve).

h) Emoambueva’erã nde rerañemi ojapova’ekue umi ohepyme’ẽva tembiporu pyahu.

i)Ani eipurukáti tembiporu internet-pe oĩva, ejapo hag̃ua nde rerañemi térã ehai hag̃ua nde rerañemi ñemboguapy. Oĩ heta tembiporu oñongatúva terañemi ombotuchave hag̃ua marandu pyenda terañeminguéra ojeikuaáva rehegua.

Apohára añete mokoî jajapoha.

Umi jajapovaerã ha’e:

• Umi nde eikuaamaha (Mba’ekuaaita), ha’eha terañemi.

• Umi nde erekomaha (Guereko), ha ikatu ha’e pumbyry selular o Token ikatuhaguã oñembou ndeve peteî tai tekoguapyha.

• Umi puruhára ha’eha (Orekomaha joaju) ha’e hina umi ndereikatuiha eipe’a ndehegui orekomagui nde retere umia ikatu ha’e nde pyporere terã nde resagui ha upeicha.

Eñeñangarekó po no oguãhê ndeve ñemondó nde ndereipotaiva.

Ikatu ñande jaguerova umi ñemondo ivaiva terã opaichagua opoykapykuéra, pea he’ise hina, ñande tera puruha correo rehegua, ikatu oipuru omondo haguã ñemondo vai ñande rapichape. Umia mba’e ikatu ñane moingué heta apañoãime .

Umia ikatu hina: Oguahê ñandeve mbegué ñemondo correope, terã correo ñemondó ndoguãheî poravipe, oike otro pyendape, mbyteré ambuéva.

Marandujaipota’ỹva joajuhagua’urehegua.

EjesarekókePhishing rehe

Ojejapova’erã maranduveve jeporuporã hag̃ua

b. Ani eikuaauka ne maranduveve umi ñandutirogue ndereikuaaporãivape, tenda tie’ỹ rehegua, foro, chat ha ambue hendápe.

c. Eñangareko ne maranduvevére reiporúvo ambue maranduveve ojejerurérõ remyenyhẽ hag̃ua ambue ñandutirogue ejeikuaauka hag̃ua térã heseguáva.

d. Araka’eve ani embohovái ko’ã correo spam. Iporãvénte emboykéramo ha/térã embogue, cháke embohováiramo emoneĩta ne maranduveve oĩha activa.

e. Og̃uahẽvo ñandéve marandu oporombotavyséva, iporã “Ñamboyke Spam-ramo”. Haimete opavave maranduveve oguerekóma ñamboyke hag̃ua “Spam-ramo”, “Marandu jaipota’ỹva” térã ambue ijoguaha.

f. Aníkeeguerahaukamaranduojeguerahauka jeyjeýva, péichapy’ỹiojaporupiumispammersombyaty hag̃uamaranduvevekuéra oikóva.

g. Jaguerahaukaséramo maranduveve hetápe, ikatu ojejejapo Copia Oculta(CCO) rupiveomoñe’ẽvape og̃uahẽ hag̃ua oguerahaukáva maranduveve añónte. Upéicha umi maranduvevendoikemo’ãi filtros anti-spam-pe ha ani omoĩngetéra rysýiomombiáva apytépe.

h. Jepiveguáicha ojeguatava’erã terañemi jeiporuporã rapépe, ojeiporúvo terañemi hekopeporã, oñemoambue py’ỹiva, tojeguereko ñemoañete jo’a ikatu jave, ha ambueve.

Ñemo’ã umi tenda imba’evaiaposévagui:

Marandu jepe’a tapichágui